近期,Microsoft宣布了存在于Windows的TCP/IP栈中的Windows TCP/IP远程代码执行漏洞(CVE-2024-38063)。无需用户操作,攻击者即可通过此漏洞远程控制系统。目前,火绒个人版5.0产品最新版本5.0.75.11已支持防护,个人版6.0、企业版产品也会在近期陆续支持防护。请火绒用户及时更新至最新版本。鉴于漏洞存在被利用的可能性,开启相关防护的同时建议使用漏洞修复功能及时更新相关补丁。

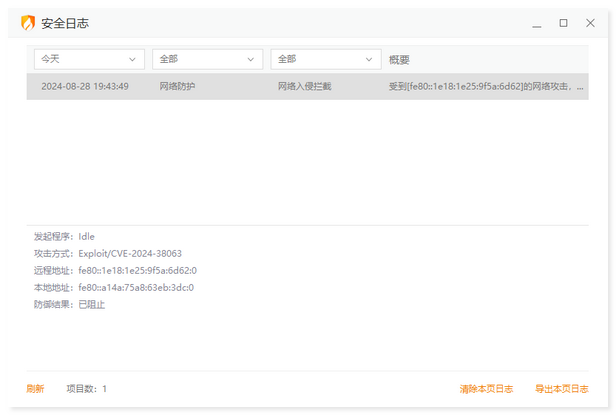

火绒防护日志

漏洞详情

CVE-2024-38063是一个影响Windows操作系统的远程代码执行(RCE)漏洞。风险评级为严重,CVSS评分9.8。该漏洞存在于Windows的TCP/IP栈中,主要影响使用IPv6协议的Windows系统。攻击者可以通过发送特制的IPv6数据包,在无需用户进行任何操作的前提下利用该漏洞在目标系统上远程执行任意代码。一旦被成功利用,攻击者可以获得目标系统的SYSTEM级别访问权限,意味着攻击者可以完全控制系统,执行包括但不限于数据窃取、安装恶意软件等一系列恶意操作。

影响范围

受影响操作系统列表

Windows 10 for 32-bit Systems

Windows 10 for x64-based Systems

Windows 10 Version 1607 for 32-bit Systems

Windows 10 Version 1607 for x64-based Systems

Windows 10 Version 1809 for 32-bit Systems

Windows 10 Version 1809 for ARM64-based Systems

Windows 10 Version 1809 for x64-based Systems

Windows 10 Version 21H2 for 32-bit Systems

Windows 10 Version 21H2 for ARM64-based Systems

Windows 10 Version 21H2 for x64-based Systems

Windows 10 Version 22H2 for 32-bit Systems

Windows 10 Version 22H2 for ARM64-based Systems

Windows 10 Version 22H2 for x64-based Systems

Windows 11 version 21H2 for ARM64-based Systems

Windows 11 version 21H2 for x64-based Systems

Windows 11 Version 22H2 for ARM64-based Systems

Windows 11 Version 22H2 for x64-based Systems

Windows 11 Version 23H2 for ARM64-based Systems

Windows 11 Version 23H2 for x64-based Systems

Windows 11 Version 24H2 for ARM64-based Systems

Windows 11 Version 24H2 for x64-based Systems

Windows Server 2008 for 32-bit Systems Service Pack 2

Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation)

Windows Server 2008 for x64-based Systems Service Pack 2

Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation)

Windows Server 2008 R2 for x64-based Systems Service Pack 1

Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

Windows Server 2012

Windows Server 2012 (Server Core installation)

Windows Server 2012 R2

Windows Server 2012 R2 (Server Core installation)

Windows Server 2016

Windows Server 2016 (Server Core installation)

Windows Server 2019

Windows Server 2019 (Server Core installation)

Windows Server 2022

Windows Server 2022 (Server Core installation)

Windows Server 2022, 23H2 Edition (Server Core installation)

防护建议

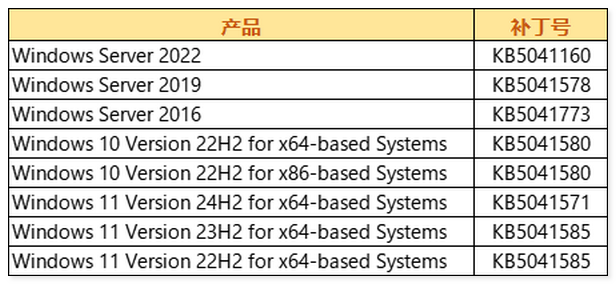

补丁支持情况

注意:部分受影响操作系统因需要ESU秘钥或为LTSC长期支持版本,已过常规版本生命周期,需及时开启防护进行加固。

2.火绒个人版/企业版开启【网络入侵拦截】功能: